PPTP/L2TP

工作中第2层

IPsec

工作在第3层

IPsec主要由以下协议组成:

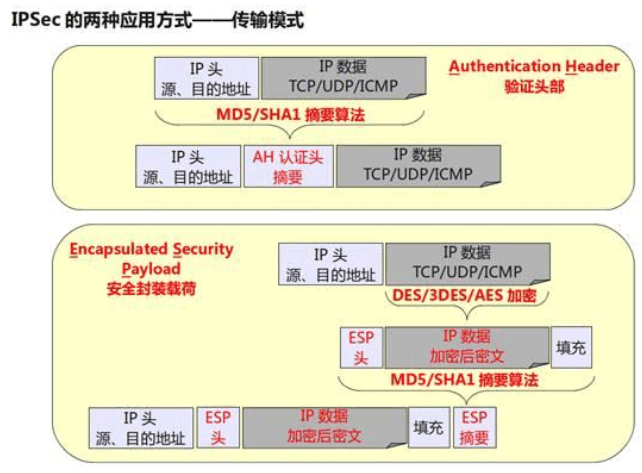

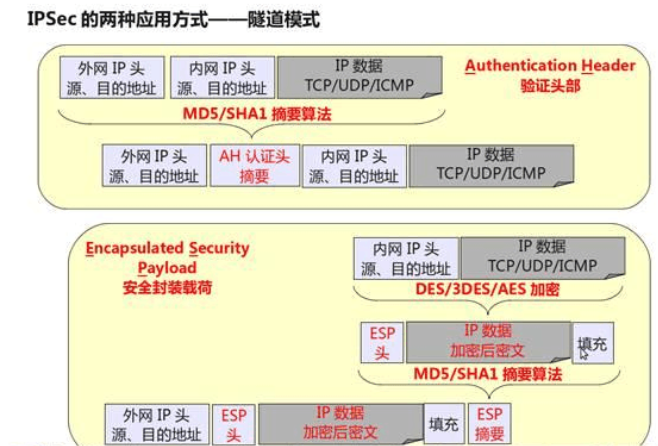

- 认证头(AH),为IP数据报提供无连接数据完整性、消息认证以及防重放攻击保护。

- 封装安全载荷(ESP),提供机密性、数据源认证、无连接完整性、防重放和有限的传输流(traffic-flow)机密性。

- 安全关联(SA),提供算法和数据包,提供AH、ESP操作所需的参数。

- 密钥协议(IKE),提供对称密码的钥匙的生存和交换。

IKE的精髓在于它永远不在不安全的网络上直接传送密钥,而是通过一系列的计算,双方最终计算出共享密钥,并且即使第三方截获了交换中的所有数据,也无法计算出真正的密钥。其中的核心技术就是DH交换算法。

DH

DH密钥交换是1976年由Diffie和Hellman共同发明的一种算法。使用这种算法,通信双方仅通过交换一些可以公开的信息就能够生成出共享的密码数字,而这一密码数字就可以被用作对称密码的密钥。IPsec中就使用了经过改良的DH密钥交换。

MD5、SHA1、DES、3DES、AES等算法都可以采用DH算法来共享对称密钥。

DH使用密钥组定义自己产生的密钥长度。密钥组长度越长,产生的密钥就越强壮。

AH协议

数据完整性确认、数据来源确认、防重放等安全特性;常用摘要算法(单项hash)MD5和SHA1实现 由于AH提供数据来源确认,源IP变动,AH校验失败,无法穿越NAT

ESP协议

数据完整性确认、数据加密、防重放等安全特性;MD5和SHA1实现数据完整性,DES、3DES、AES等加密算法实现数据加密

传输模式

相互通信的设备 IP 地址必须在其间的网络可路由,节约带宽

隧道模式

相互通信的设备 IP 地址在其间的网络是不可路由的,适用于任何场景,多一层IP头开销,隐藏私有地址

IPsec VPN两阶段

IKE负责建立和维护IKE SAs 和 IPSec SAs

主模式、野蛮模式(Aggressive)。野蛮模式更快,安全性更差,可采用ip或name,支持nat转换。目的,协商出IKE SA,保护第二阶段IPsec SA协商过程。协商主模式需6个包,野蛮模式需3个包

- 协商算法参数,第1、2个包

- DH交换和伪随机值nonce交换,产生IKE SA的认证和加密密钥。第3、4个包

- 对等体彼此验证(预共享密钥、证书数字签名、加密临时值)。第5、6个包

快速模式。目的,协商单向IPsec SA,为保护后续数据流准备。协商需3个包

- 协商发起方发送本端安全参数和身份认证信息

- 协商响应方发送确认的安全参数和身份认证信息,并生成新的密钥

- 发送方发送确认信息,确认与响应方可以通信,协商结束